微软 Azure 云账户接管攻击活动

关键要点

目标受众:高级管理人员和经理,特定于贵重资源的访问。攻击方式:通过个性化钓鱼邮件和恶意链接实施攻击。受害者范围:包含多个职位的个人,如首席执行官、财务主管和销售经理。风险活动:账户接管后,涉事团伙发动多重恶意活动,包括数据泄露和金融欺诈。可能来源:与俄罗斯和尼日利亚以往的网络攻击存在某种关联。根据研究人员的说法,微软 Azure 云账户接管ATO攻击活动的目标是“能够访问重要资源”的高级管理人员和经理,该活动已经影响了多个组织。

Proofpoint 于 11 月底发现了此活动,公司的云安全响应团队在一篇周一的 博客文章 中分享了相关信息。总部设在俄罗斯的攻击组织,通过个性化的钓鱼手段,包括在共享云文档中嵌入恶意链接,来设陷受害者。

clash官网此次攻击不仅锁定了诸如“总裁兼首席执行官”、“首席财务官和财务主管”或“副总裁,运营”等高管头衔的用户,攻击团伙还瞄准了包括销售总监、账户经理和财务经理在内的其他角色。

在那些受目标影响的环境中,数百个个人账户已被攻破,该组织的意图明显是渗透受害组织的决策层。

“针对角色的多样化选择表明了威胁演员采取了一种实际的策略,旨在攻击不同层次的可访问账户,以获取关键信息和职责。”研究人员表示。

Proofpoint 的威胁分析师识别到一个特定的 Linux 用户代理,它是与该组织攻击阶段相关联的指标IOC:“Mozilla/50 (X11 Linux x8664) AppleWebKit/53736 (KHTML like Gecko) Chrome/120000 Safari/53736”。

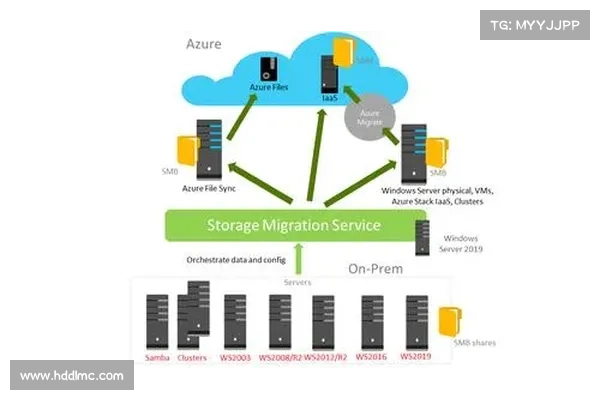

该团伙利用该用户代理访问微软的 OfficeHome 登录应用程序,并获得其他 Microsoft 365 应用程序的未经授权访问,包括 Office365 Shell WCSSClient、Office 365 Exchange Online、My SignIns、My Apps 和 My Profile。

ATO 增加恶意活动的风险

一旦威胁团伙访问了 Azure 环境中的账户,他们被观察到进行一系列恶意活动,包括多重身份验证MFA操控、数据外泄、内外部钓鱼、邮箱规则操控和金融欺诈,研究人员表示。

MFA 操控涉及攻击者注册他们自己的 MFA 方法,以保持对被攻陷账户的持续访问。

“我们观察到攻击者选择不同的身份验证方法,包括注册替代电话号码以通过短信或电话进行身份验证。然而,在大多数 MFA 操控实例中,攻击者更倾向于添加带有通知和代码的身份验证应用。”研究人员补充说。

“邮箱访问被用来在受影响组织内部进行横向移动,并针对特定用户账户发起个性化的钓鱼威胁。”

“为了实施金融欺诈,内部邮件被发送到受影响组织的人力资源和财务部门。”

与俄罗斯和尼日利亚的联系

研究人员表示,通过法医分析,他们识别出了多个代理、数据托管服务以及被劫持的域名,这些构成了该威胁团伙的操作基础设施。

他们还将该团伙与某些固定电话网络服务提供商联系在一起,包括俄罗斯的 Selena Telecom 和尼日利亚的 Airtel Networks 和 MTN Nigeria。

“虽然 Proofpoint 目前尚未将此活动归因于任何已知的威胁演员,但有可能俄罗斯和尼日利亚的攻击者可能参与其中,这与之前的云攻击存在相似之处。”研究人员表示。